Comprendre DNS

Comprendre DNSSEC nécessite d’abord des connaissances de base sur le fonctionnement du système DNS.

Le DNS est utilisé pour traduire les noms de domaine (comme example.com) en adresses Internet numériques (comme 198.161.0.1).

Bien que ce système d’adresse soit très efficace pour les ordinateurs pour lire et traiter les données, il est extrêmement difficile pour les gens de s’en souvenir. Disons que chaque fois que vous devez vérifier un site Web, vous devez vous souvenir de l’adresse IP de la machine où il se trouve. Les gens appellent souvent le système DNS « l’annuaire téléphonique de l’Internet ».

Pour résoudre ce problème, une adresse IP numérique a été attachée à chaque nom de domaine. Les adresses de sites Web que nous connaissons sont en fait des noms de domaine.

Les informations de nom de domaine sont stockées et accessibles sur des serveurs spéciaux, appelés serveurs de noms de domaine, qui convertissent les noms de domaine en adresses IP et vice versa.

Le niveau supérieur du DNS réside dans la zone racine où toutes les adresses IP et les noms de domaine sont conservés dans des bases de données et triés par nom de domaine de premier niveau, tel que .com, .net, .org, etc. Lorsque le DNS a été implémenté pour la première fois, il n’était pas sécurisé et, peu de temps après sa mise en service, plusieurs vulnérabilités ont été découvertes.

En conséquence, un système de sécurité a été développé sous la forme d’extensions pouvant être ajoutées aux protocoles DNS existants.

Les extensions de sécurité du système de noms de domaine (DNSSEC) sont un ensemble de protocoles qui ajoutent une couche de sécurité aux processus de recherche et d’échange du système de noms de domaine (DNS), qui sont devenus partie intégrante de l’accès aux sites Web via Internet.

DNSSEC authentifie la résolution des adresses IP avec une signature cryptographique, pour s’assurer que les réponses fournies par le serveur DNS sont valides et authentiques. Dans le cas où DNSSEC est correctement activé pour votre nom de domaine, les visiteurs peuvent être assurés qu’ils se connectent au site Web correspondant à un nom de domaine particulier.

Fonctionnement

de DNSSEC L’objectif initial de DNSSEC était de protéger les clients Internet contre les données DNS contrefaites en vérifiant les signatures numériques intégrées dans les données.

Lorsqu’un visiteur saisit le nom de domaine dans un navigateur, le résolveur vérifie la signature numérique.

Si les signatures numériques dans les données correspondent à celles qui sont stockées dans les serveurs DNS maîtres, les données sont autorisées à accéder à l’ordinateur client qui effectue la demande.

La signature numérique DNSSEC garantit que vous communiquez avec le site ou l’emplacement Internet que vous aviez l’intention de visiter.

DNSSEC utilise un système de clés publiques et de signatures numériques pour vérifier les données. Il ajoute simplement de nouveaux enregistrements au DNS en plus des enregistrements existants. Ces nouveaux types d’enregistrements, tels que RRSIG et DNSKEY, peuvent être récupérés de la même manière que les enregistrements courants tels que A, CNAME et MX.

Ces nouveaux enregistrements sont utilisés pour « signer » numériquement un domaine, en utilisant une méthode connue sous le nom de cryptographie à clé publique.

Un serveur de noms signé possède une clé publique et une clé privée pour chaque zone. Lorsque quelqu’un fait une demande, il envoie des informations signées avec sa clé privée; Le destinataire le déverrouille ensuite avec la clé publique. Si un tiers tente d’envoyer des informations non fiables, il ne se déverrouillera pas correctement avec la clé publique, de sorte que le destinataire saura que les informations sont fausses.

Notez que DNSSEC ne fournit pas la confidentialité des données car il n’inclut pas d’algorithmes de chiffrement. Il ne contient que les clés requises pour authentifier les données DNS comme authentiques ou véritablement non disponibles.

En outre, DNSSEC ne protège pas contre les attaques DDoS.

Clés utilisées par DNSSEC Il existe deux types de clés utilisées par DNSSEC

:

· La clé de signature de zone (ZSK) est utilisée pour signer et valider les jeux d’enregistrements individuels au sein de la zone.

· La clé de signature de clé (KSK) - est utilisée pour signer les enregistrements DNSKEY dans la zone.

Ces deux clés sont stockées en tant qu’enregistrements « DNSKEY » dans le fichier de zone.

Affichage de l’enregistrement DS L’enregistrement

DS signifie Signataire de délégation et contient une chaîne unique de votre clé publique ainsi que des métadonnées sur la clé, telles que l’algorithme qu’elle utilise.

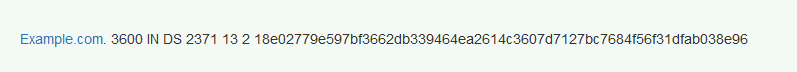

Chaque enregistrement DS se compose de quatre champs: KeyTag, Algorithm, DigestType et Digest et ressemble à ce qui suit:Nous pouvons diviser différents composants de l’enregistrement DS pour voir quelles informations chaque partie contient:

- Example.com. - nom de domaine auquel sert le DS.

- 3600 - TTL, la durée pendant laquelle l’enregistrement peut rester en cache.

- IN signifie Internet.

- 2371 - Key Tag, ID de la clé.

- 13 - Type d’algorithme. Chaque algorithme autorisé dans DNSSEC a un nombre spécifié. L’algorithme 13 est ECDSA avec une courbe P-256 utilisant SHA-256.

- 2 - Type de résumé, ou la fonction de hachage qui a été utilisée pour générer le résumé à partir de la clé publique.

- La longue chaîne à la fin est le Digest, ou le hachage de la clé publique.

Tous les enregistrements DS doivent être conformes à la RFC 3658.

Vous pouvez toujours utiliser le débogueur DNSSEC pour savoir s’il y a des problèmes avec les paramètres du nom de domaine. Les instructions détaillées sur son utilisation peuvent être trouvées dans l’article « Comment puis-je vérifier que DNSSEC fonctionne ? ».